This post is also available in: English (Inglés) 繁體中文 (Chino tradicional) Nederlands (Holandés) Deutsch (Alemán) Italiano 한국어 (Coreano) Türkçe (Turco)

En ciberseguridad, una de las cosas a las que se suele prestar menos atención es la definición de lo que se está intentando proteger. Todo el mundo está de acuerdo en que el objetivo es defenderse de los ataques, pero los ataques van dirigidos contra algo. ¿Qué es ese algo?

A lo largo de los años, hemos hecho todo lo posible por reducir la superficie de ataque, pero por desgracia esta es como el universo: se expande constantemente. Cada nueva tecnología trae consigo nuevos problemas y vulnerabilidades. En particular, el Internet de las cosas ha hecho que la superficie de ataque crezca de forma desmesurada. Con las vulnerabilidades descubiertas recientemente, como las aprovechadas en ataques a conjuntos de chips —Spectre y Meltdown—, casi cualquier sistema informático moderno pasa a formar parte de la superficie de ataque global.

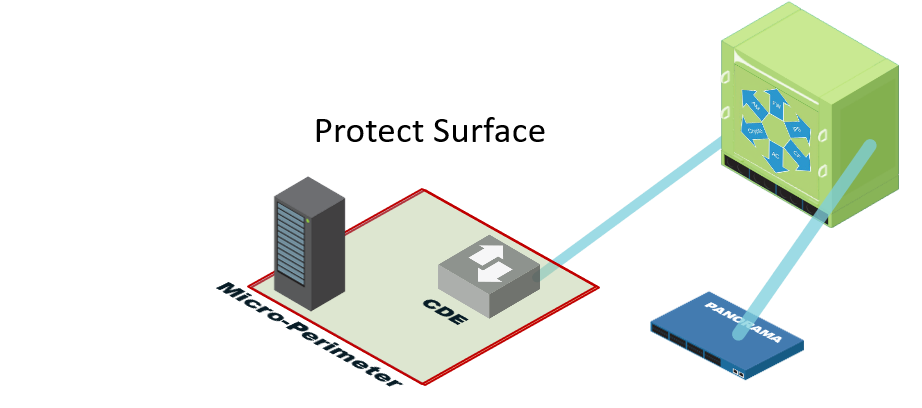

En un modelo Zero Trust (confianza cero), en lugar de concentrarnos en el nivel macro de la superficie de ataque, decidimos lo que necesitamos proteger: la mínima reducción posible de la superficie de ataque o la superficie de protección. Por lo general, una red Zero Trust define la superficie de protección atendiendo al menos a uno de los siguientes cuatro criterios (que se pueden recordar con el acrónimo DAAS):

Datos: ¿qué datos hay que proteger?

Aplicaciones: ¿qué aplicaciones utilizan información sensible?

Activos: ¿cuáles son los activos más sensibles?

Servicios: ¿en qué servicios (como DNS, DHCP y Active Directory) se puede crear un exploit para interrumpir las operaciones de TI normales?

Lo mejor de la superficie de protección es que, además de ser mucho más pequeña que la superficie de ataque general, siempre se puede conocer. Tal vez no sepa cuál debería ser dicha superficie, pero siempre puede averiguarlo. La mayoría de las organizaciones no sabe cuál es la superficie de ataque, lo que hace que los probadores de intrusión siempre consigan su objetivo. Hay muchísimas formas de infiltrarse en el macroperímetro de una organización. Por eso los sistemas de seguridad basados en un perímetro extenso han resultado ineficaces. Antes los controles, como los cortafuegos y las tecnologías de prevención de intrusiones, se colocaban en el extremo del perímetro, así que no podían estar más lejos de la superficie de protección.

En el modelo Zero Trust, al definir una superficie de protección, podemos acercar los controles lo más posible a dicha superficie para trazar un microperímetro. Nuestra tecnología de nueva generación funciona como puerta de enlace de segmentación, lo que nos permite segmentar las redes en políticas de capa 7 y controlar de forma detallada el tráfico que entra y sale del microperímetro. En cualquier entorno, son muy pocos los usuarios o recursos que de verdad necesitan acceder a activos o datos sensibles. Si creamos políticas limitadas, precisas y comprensibles, reduciremos las posibilidades de éxito de los ciberataques.