This post is also available in: English (英語)

クラウド型のIAM (Identity and Access Management; IDとアクセス管理) ソリューションは、クラウドネイティブセキュリティプラットフォームを構成する基本要素です。しかし現在、多くの企業が、膨大の数のクラウド上のアカウントやリソースを管理しつつ、可視性を確保してそれらの権限を効果的に統制することに苦慮しています。

Prisma Cloud のIAMセキュリティモジュールは、これらの課題を解消すべく、アクセス許可に関する広範な可視化、リスクの高い権限や未使用の権限付与の監視、自動応答による最小権限の推奨機能などを昨年末より新たに追加していますPrisma Cloudはクラウド環境全体にわたってシームレスに統合された、シンプルかつ強力なIAMセキュリティ管理機能を提供します。

クラウドインフラストラクチャ権限管理 (CIEM) 要件への対応

過剰なアクセス権限付与、認証に対して不十分なサイバーハイジーン (社内のIT環境を脅威に対して健全な状態に保つこと) 、偶発的な情報漏えいは、企業のクラウド環境において最も重大な脆弱性になり得ます。これらの課題に対処するため、クラウドインフラストラクチャ権限管理 (CIEM)ツールが使用されていますが、クラウドサービスプロバイダーの標準ツールでは十分に対処できないことが多いです。

Prisma CloudのIAMセキュリティは、他のIDセキュリティ機能の上位層で動作する、業界をリードするCIEMソリューションです。特定タスクの実行において必要最低限の権限付与のみに抑える「最小権限アクセス」という最適解の実現を支援します。

Prisma Cloudは、ユーザーと組織の挙動分析 (UEBA; User and Entity Behavior Analytics) を高度な可視性ときめ細かいアクセス制御と組み合わせた独自の包括的アプローチを採用しており、疑わしいIDのアクティビティに対して高精度なコンテキストアラートを送信します。これにより、膨大なアラートへの対応を軽減することができます。

Prisma Cloudの強化されたIAMセキュリティモジュール

IAMセキュリティの新しい機能がユーザーにどのように役立つかを以下に示します。

実質的に有効なアクセス権限の可視化:

誰がどのリソースに対してどのようなアクションを実行できるかの詳細を可視化します。アマゾン ウェブ サービス(AWS)の IAMのロール/ポリシー/グループ、AWSリソースベースのポリシー、AWSサービスコントロールポリシー (SCP) などのアクセス許可をきめ細かく分析することで、実質的に有効な権限を正確に判定することができます。

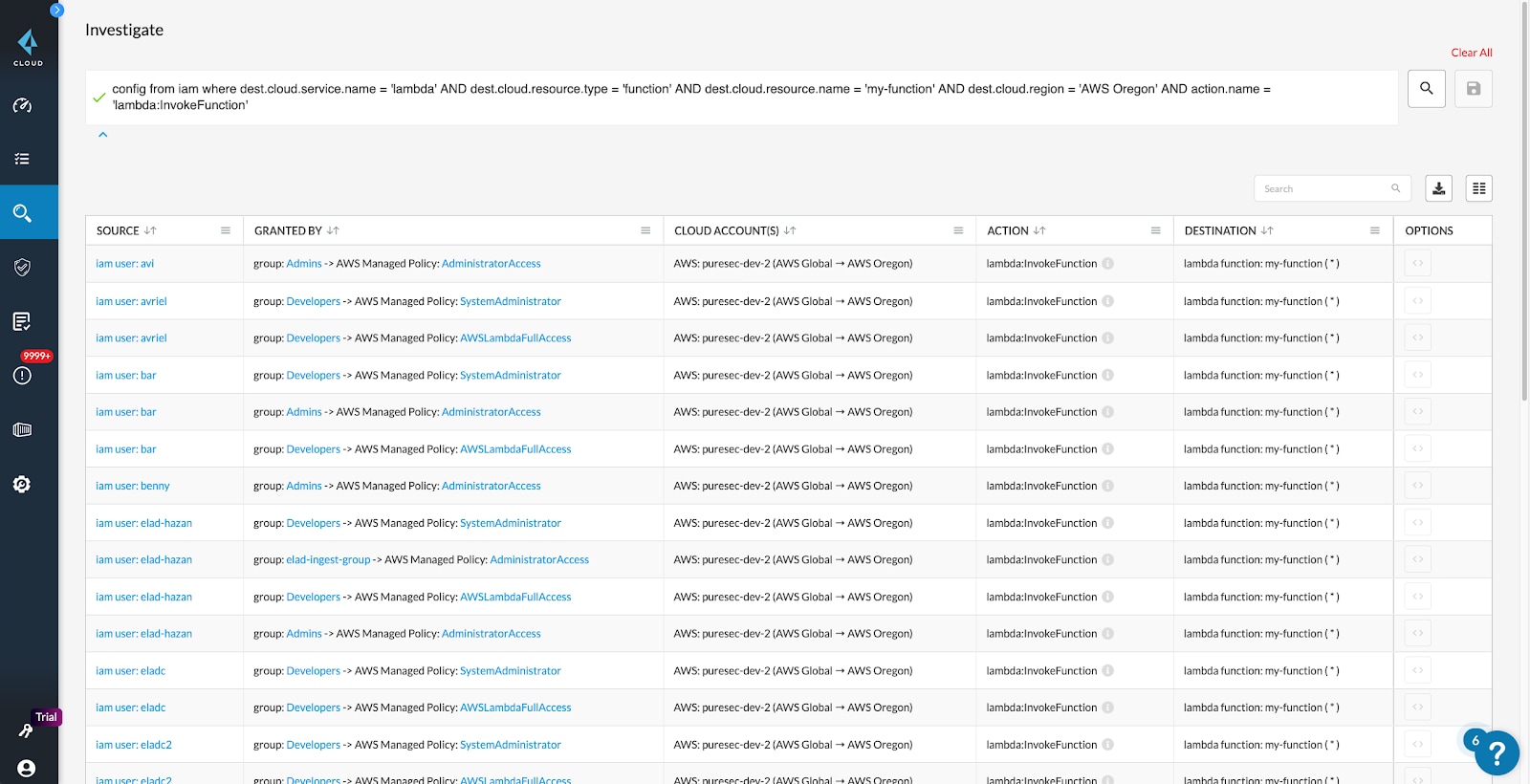

Prisma Cloudの詳細な権限調査によるソース (権限を保持するユーザーやリソース) や付与者、許可対象機能の表示

権限の適正化:

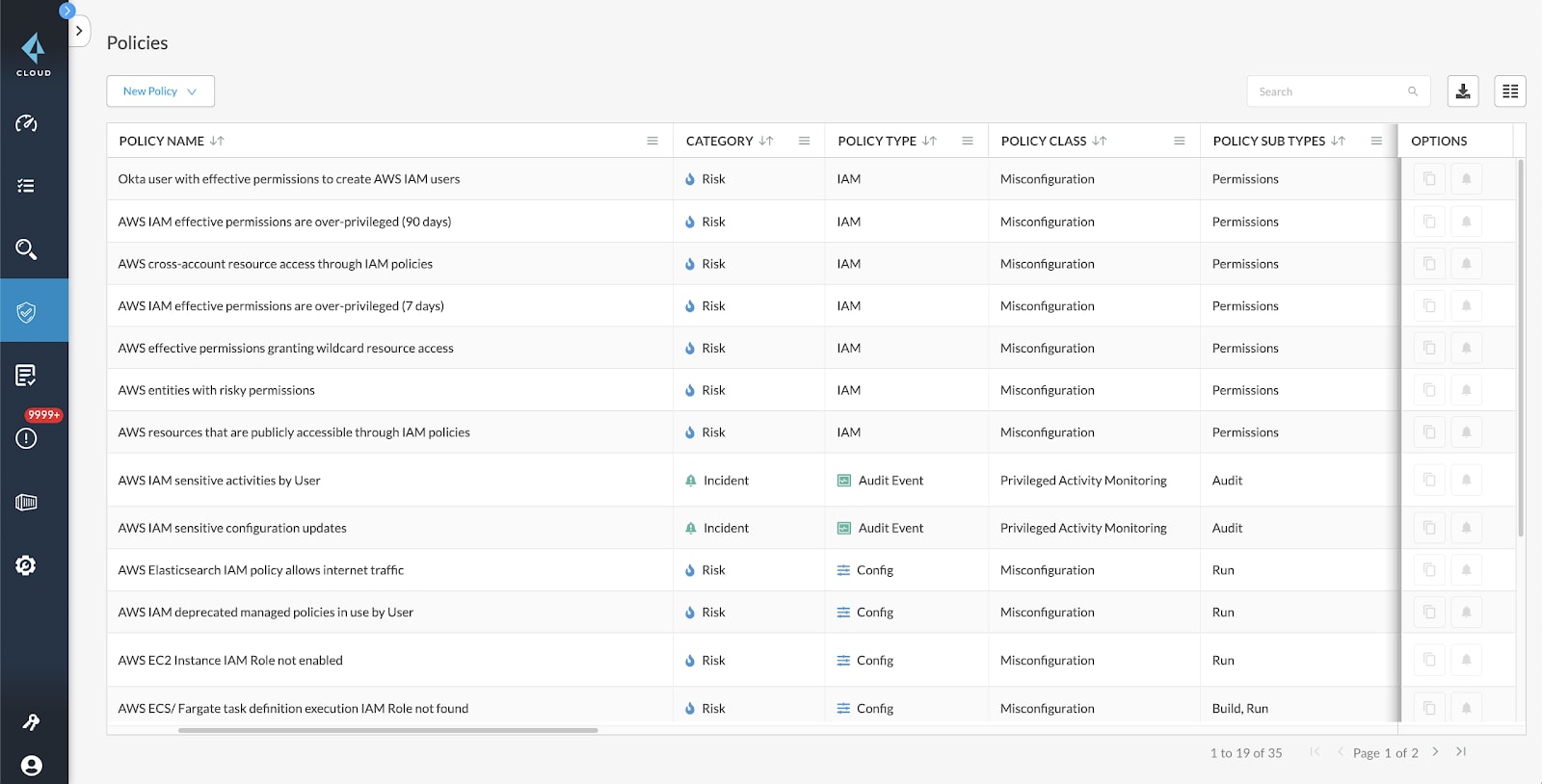

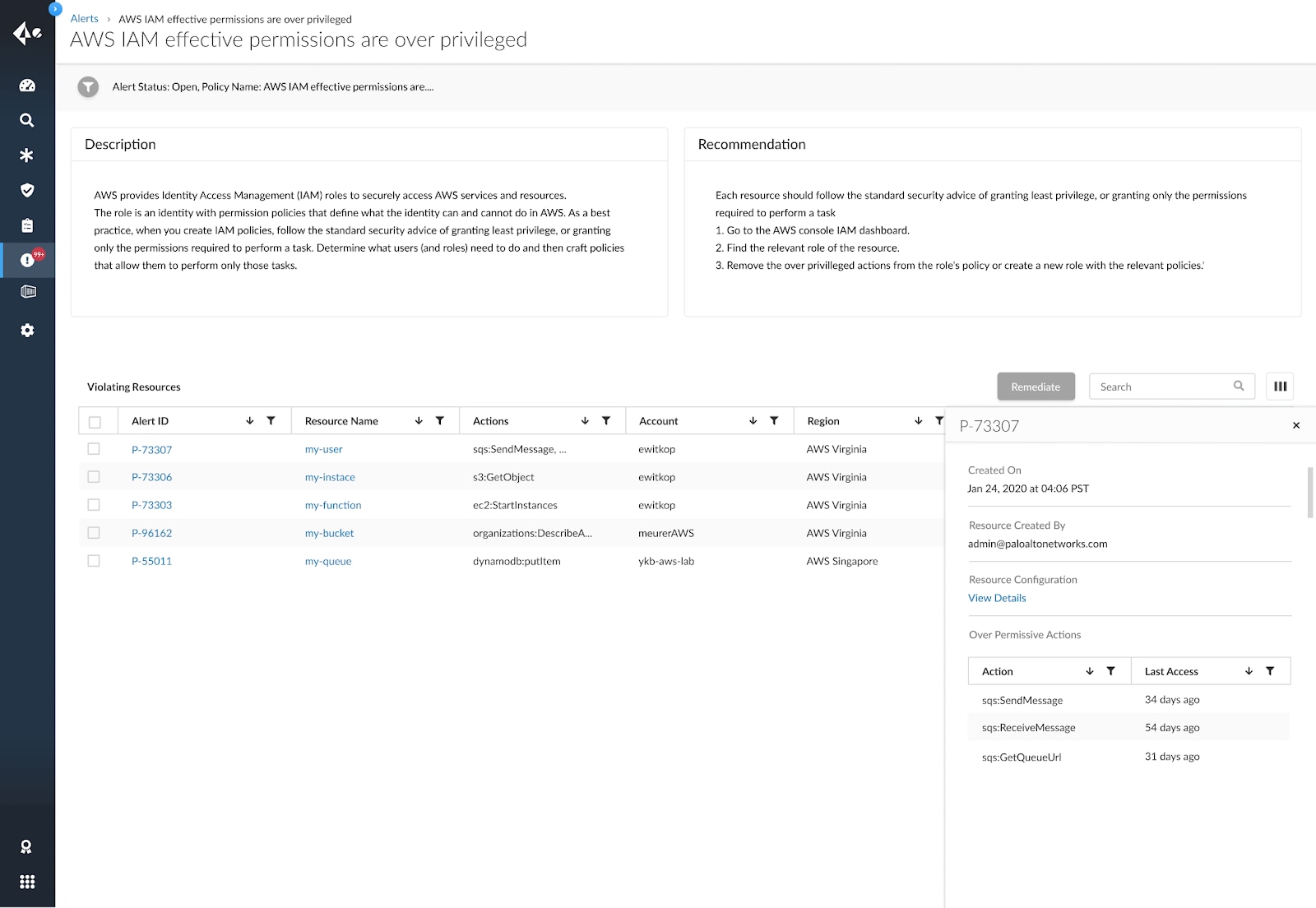

リスクのあるアクセス許可の検出やクラウドリソースへの不要なアクセスを取り除くために、分野別にすぐに適用可能なポリシーが実装されました。過剰な権限が付与されたユーザーアクセスを自動的に検出し、最小権限を実現するための修正案が得られます。

事前定義済みのIAMポリシーの例

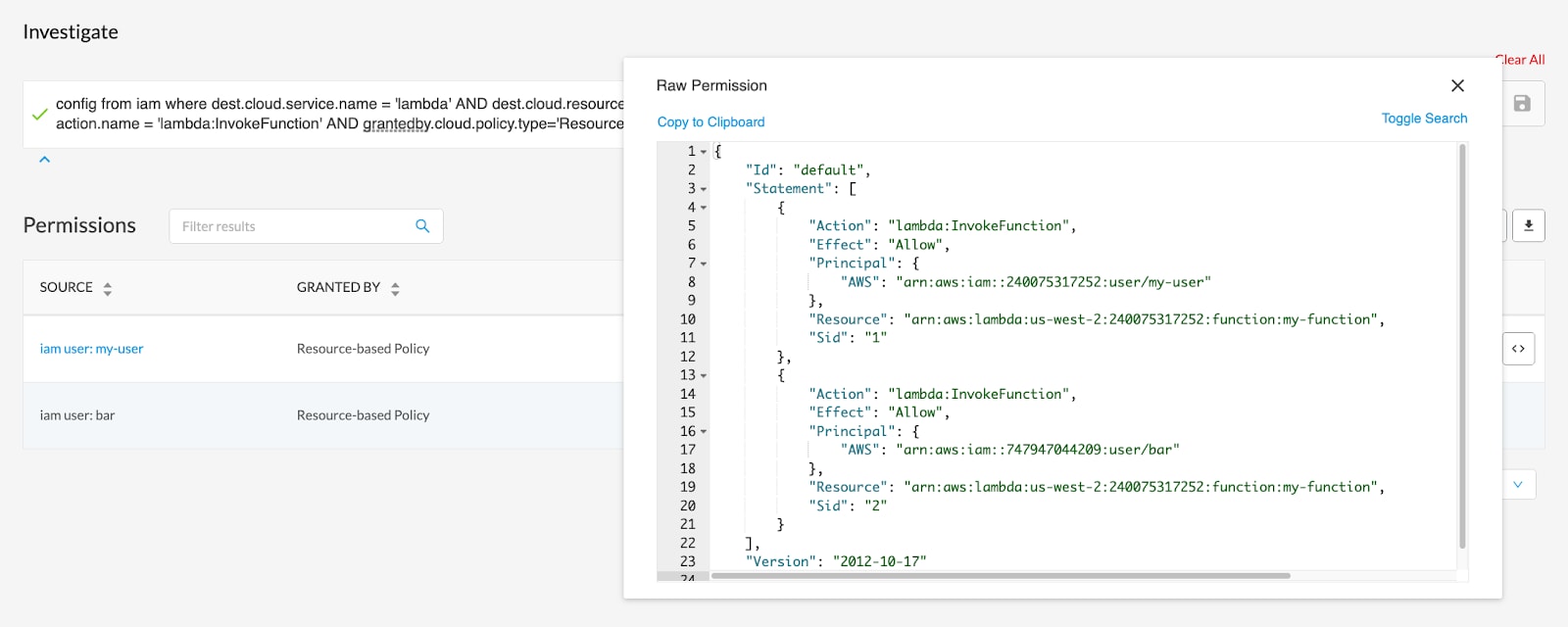

IAM資格情報の調査

Prisma Cloud Resource Query Language (RQL) を活用することで、特定の資格情報(エンタイトルメント)とその権限について、詳細かつ迅速に分析することができます。以下のようなほぼすべてのID関連情報を確認することができます。

- 特定リソースにアクセスできるユーザー

- 特定IDがアクセス可能なアカウント、サービス、リソース

- 指定したグループ以外のユーザーが特定リソースにアクセスできるかどうか

どのような調査を実施できるかは、Prisma Cloud RQLのドキュメント(英語)を参照してください。

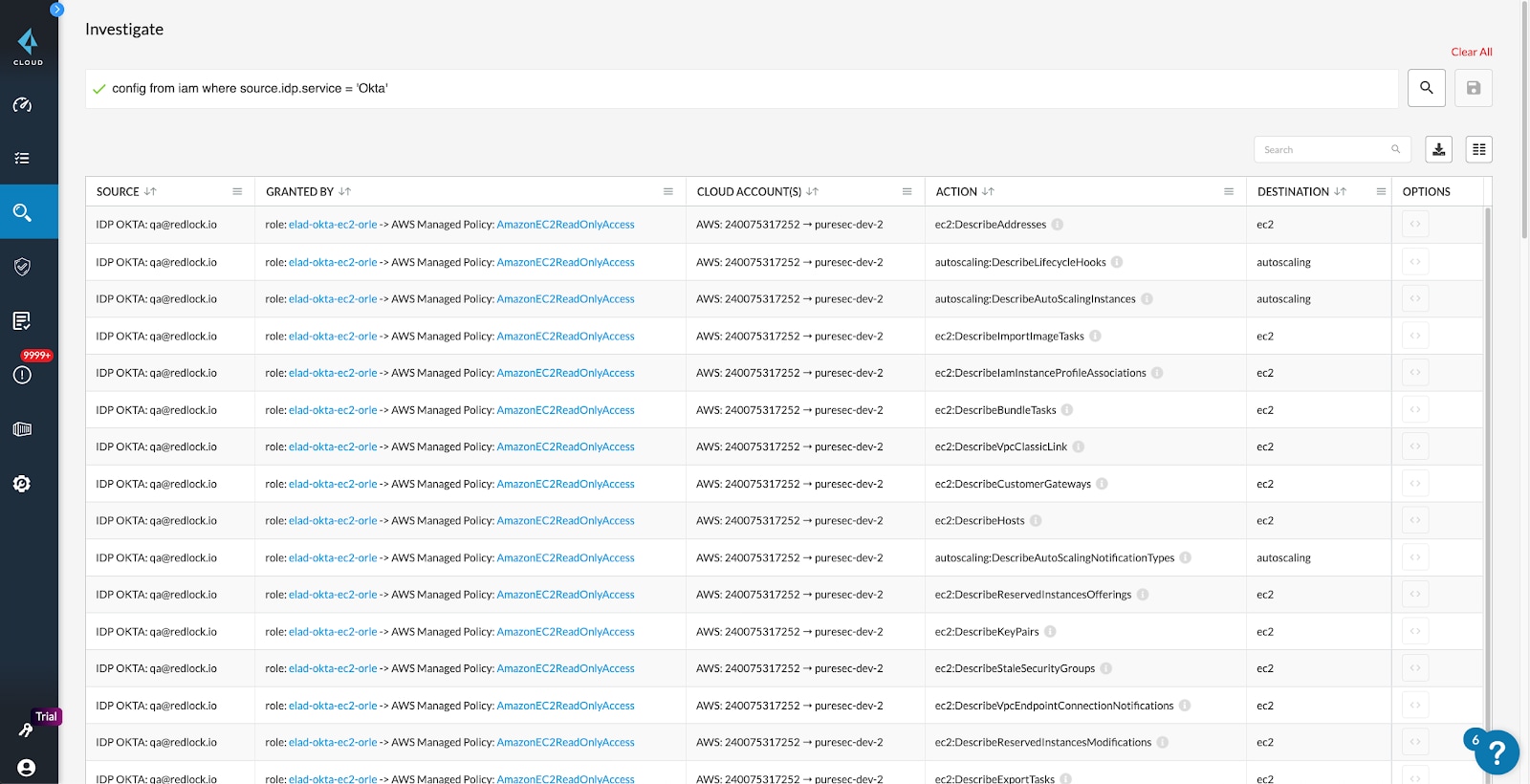

RQLを用いた資格情報の調査結果

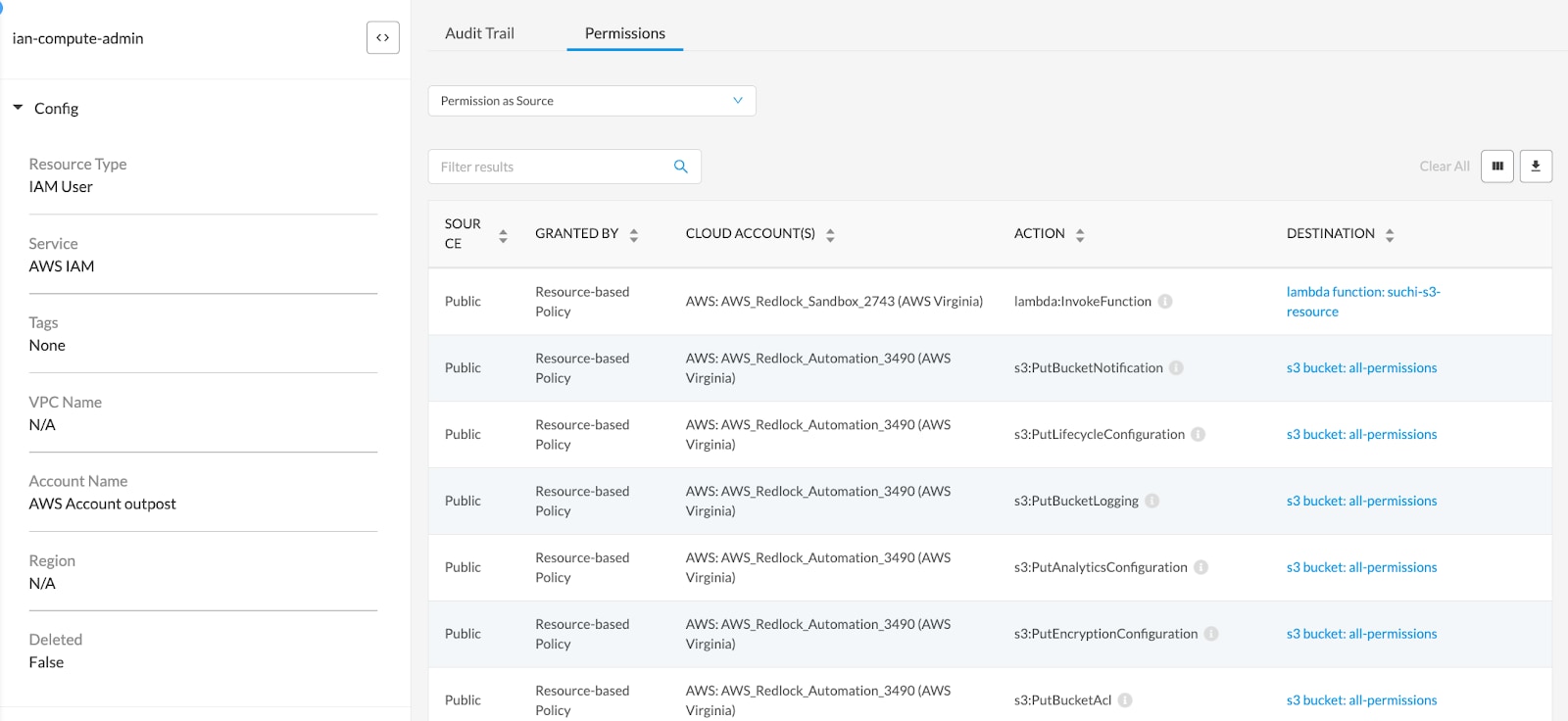

組織内コンプライアンス用の監査権限

リソースが最初にデプロイされてから加えられた各種変更を保存するリソース監査証跡(Audit Trail)に加えて、新たに追加された [ Permissions ] (権限) タブでは「リソースが持つ権限」と「リソースに対して実行できる権限」がすべて表示されます。過剰な権限がいつ、誰によって付与されたかを後から確認することができます。

リソースの権限監査証跡の追跡

IDプロバイダーOktaとの連携

システムの重複などの不要な管理上の手間を防ぐために、既存のIDプロバイダーや管理システムとユーザーIDを連動させます。 Oktaと連携して、有効なアクセス許可を算出するためにシングルサインオン (SSO) データを取り込み、複数のクラウドアカウントにまたがるOktaユーザーの権限を一覧表示できるようになりました。

Okta権限クエリの実施結果

ユーザーの過剰な権限を自動調整

ユーザーにとって最良の権限レベルを提案することにより、IDとアクセス管理においてサイバーハイジーンを保ちます。自動権限調整機能により、継続的かつ確実に最小権限アクセスを施行できます。

最小権限アクセスのための推奨設定

IAMセキュリティモジュールを是非活用ください

IAMセキュリティモジュールは最近リリースした他機能と併用することで、現時点で最も包括的なクラウドネイティブセキュリティプラットフォームを提供します。

設定ミスによりもたらされる脅威の重大度など、IAMセキュリティのベストプラクティスに関する詳細についてはUnit 42 クラウド脅威レポート 2020年後半版をご参照ください。