This post is also available in: English (英語) 简体中文 (簡体中国語)

Cortex Xpanseがアタックサーフェス内の脆弱なアプリケーションを見つけるために行っていること

注意状況は急速に変化しているため、Cortex® Xpanse™では定期的に最新の情報を提供していきます。ご不明点は cortex-japan-user-contact@paloaltonetworks.com までお問い合わせください。 |

概要

2021年12月9日に緊急度の高いリモートコード実行の脆弱性がが発見されました。 これはApache Log4j 2のロギングライブラリに存在する脆弱性で、通称をLog4Shellといい、インターネット上で実際に広く悪用されていることが確認されています(この脆弱性の詳細な分析と推奨される緩和策については Unit 42ブログを参照してください)。

Log4jライブラリは非常に多くのJavaベースのアプリケーションで使用されています。オープンソースライブラリや製品で広く使用され、悪用のために必要な技術レベルが低いことから、この脆弱性はとくに懸念されるものです。

この脆弱性による影響を受ける組織はできるだけ早くApache Log4jのバージョン2.16.0またはそれ以上にアップグレードすることを強くお勧めします。

これらの脆弱性が社内で開発されたアプリケーションではなく、Log4jを使用したソフトウェアに組み込まれている場合、自組織への影響をどのように判断すればよいのでしょうか。本稿では、この現在進行系の脅威に対し、組織内の脆弱なアプリケーションを特定するために弊社が行っている対策についてご説明します。

現在のCortex Xpanseの機能

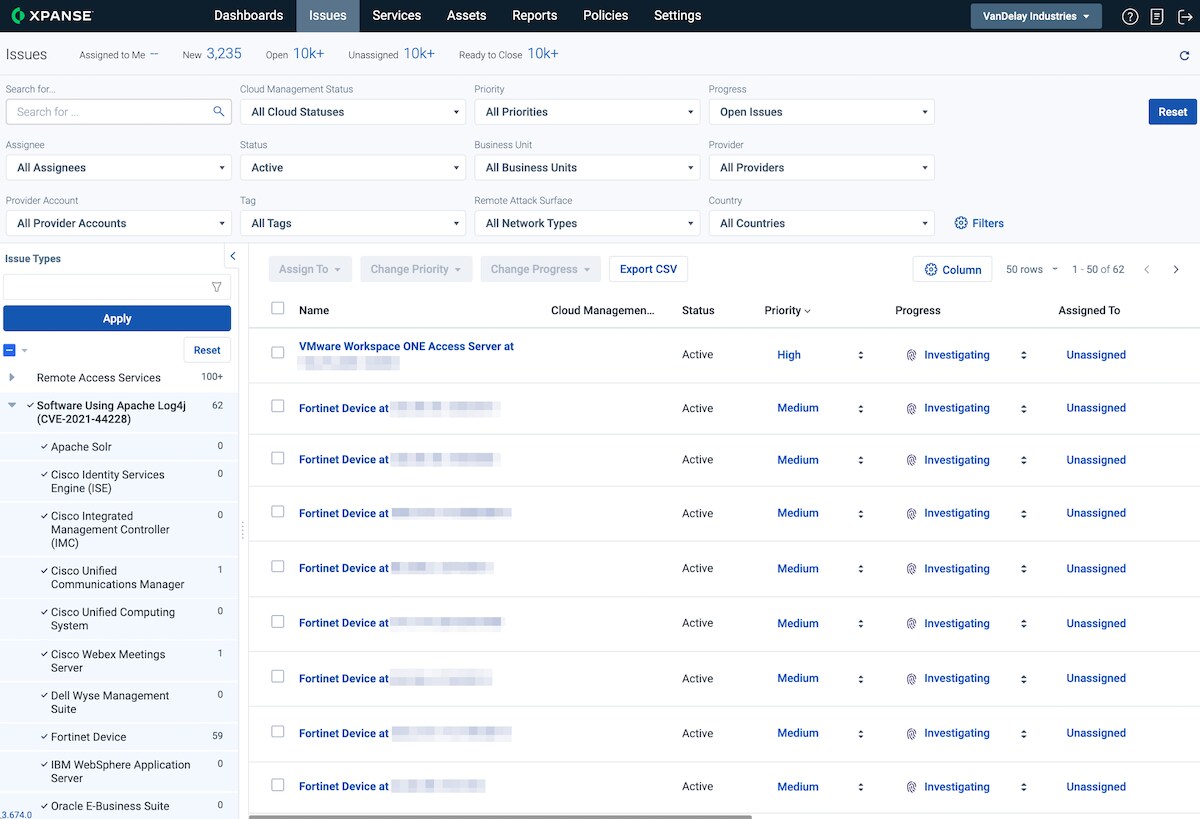

Cortex XpanseのIssuesモジュールは、既知の問題を持つソフトウェアベンダ、モデル、バージョンを特定することにより、デジタル攻撃対象領域のセキュリティ脆弱性を検出します。Cortex Xpanseで表示されるイシュー(問題点)は、一連のポリシーに基づいて作成され、そこには脆弱性の性質、深刻度に関する情報のほか、影響を受けるIP、証明書、ドメインなどの、お客様ネットワーク内での場所に関連する情報も含まれています。

組織に潜むLog4j脆弱性を特定するには

Cortex Xpanseでは、イシューの種類をカテゴリ またはテーマにそって分類し、閲覧やフィルタリングを容易にしています。今回私たちはSoftware Using Apache Log4j (CVE-2021-44228) (Apache Log4jを使用しているソフトウェア (CVE-2021-44228))という新しいカテゴリを作成しました。このカテゴリには、CVE-2021-44228による影響を受けうるソフトウェアを対象とする既存のポリシーをすべて含めてあります。

新しい分類はすでに利用可能になっています。ただし、注意点として、ここですべての影響を受けるすべてのソフトウェアベンダ、モデル、バージョンをカバーしていない可能性がある点はご承知おきください。状況が刻一刻と変化しており、対象リストが更新され続けているためです。

次にすべきこと

以下のセクションに、CVE-2021-44228に対して脆弱であることが知られているアプリケーションでCortex Xpanseによる検出が可能なものを一覧表示しています。リストは弊社研究開発チームが製品に検出機能を追加するつど更新されます。日本語版はリアルタイム更新されませんので、最新情報についてはこのセクションを英語版で確認するようにしてください。

Cortex XpanseにおけるLog4Shellのイシュー

[最終更新日: 12/09/2021 at 7:55pm PST]

ここ数日でかなりの数のベンダがアドバイザリやパッチを公開しています。このセクションには、Log4Shellに関連する信頼度の高いポリシーと低いポリシーの両方が含まれており、製品に新しいポリシーが追加されるたびに最新の情報が提供されます。

一部のデバイス/アプリケーションでは、影響を受けたバージョンのLog4jを使用している可能性が高いことが高い確度で確認されています。以下のアプリケーションはその高い確度で確認された製品のカテゴリーに属しているもので、Cortex XpanseのIssue Policyとして自動的に有効になっています。

- Apache Solr

- Cisco Identity Services Engine (ISE)

- Cisco Webex Meetings Server

- Dell Wyse Management Suite

- IBM WebSphere Application Server

- Oracle E-Business Suite

- Oracle Fusion Middleware

- SonicWall Email Security

- VMware Carbon Black EDR

- VMware Workspace ONE Access

上記以外のデバイス/アプリケーションについてはこのレベルの可視性がなく、影響を受けるバージョンと影響を受けないバージョンの両方が列挙される可能性があります。これらのアプリケーションについては、お客様社内の担当チームで有効化できるポリシーを用意していますので Policiesタブで有効にしてください。これらのポリシーはカスタマーベース全体では自動的に有効はしていません。必要に応じてこれらを「オン」にしていただくようお願いします。

- Cisco Integrated Management Controller (IMC)

- Cisco Unified Computing System

- Fortinet Device

- VMware vRealize Automation Appliance

問い合わせ先

ご不明な点がございましたら、cortex-japan-user-contact@paloaltonetworks.com までお問い合わせください。